|

| ||||||||

问题

如何为 Ariba Buyer 企业预置配置 SAML 身份验证?

解决方案

Ariba Buyer 企业预置的 SAML 验证

本文档提供了如何实施 SAML 身份验证的示例,旨在说明其背后的流程和概念。有多个 SAML 身份提供者(以下简称“IdP”)解决方案由第三方供应商提供。在客户方实施任何 SAML IdP 的责任由客户承担。

1.1 前提条件

为了让客户能够访问 Ariba,以下前提条件适用:

- 用户必须具有在 Ariba Buyer 中创建的帐户,其中 Ariba UserID 与 SAML 响应名称标识符中指定的用户的公司帐户标识符相同。

- 用户的浏览器允许 cookie 和 JavaScript。

- 客户为 Ariba 提供有效的公共证书、企业登录中继页面 URL 和注销 URL。

1.2 与 Ariba 的初始连接

- 用户访问 Ariba Sourcing 或 Ariba Buyer URL。这可能是用户已加入书签或在电子邮件中收到的主页或深度 URL。

- Ariba 查找适用的身份验证方法,在本例中为 SAML 企业身份验证。

- Ariba 会创建 Web 会话,在用户浏览器中设置会话标识符 cookie,并在会话中保存最终目标 URL 的位置。

用户的浏览器将重定向到客户受保护的资源页面,而不是显示 Ariba 登录页面。重定向 URL 将可选择包含服务提供者 ID (SPID),此参数可帮助客户识别服务提供者,并且在验证后应发布 SAML 响应(如果托管通用 SAML IdP URL)。

1.3 使用客户的企业身份验证进行用户身份验证

- 用户的浏览器将通过 Ariba 重定向 URL 重定向到资源页面。

- 重定向 URL 还包含 SPID。

- 由于此资源页面是受保护的资源,因此 SAML 企业验证服务将拦截此请求,并提示输入由用户输入并返回到企业验证服务的用户名和密码(或其他凭据方法)。

- SAML 企业验证服务针对中央凭据资源库验证凭据。

- 成功时:

- SAML 企业验证服务在用户浏览器中设置凭据会话 cookie

- SAML 公司验证服务根据 SPID 检索 Ariba 返回 URL

- SAML 企业验证服务准备签名的 SAML 响应,并重定向浏览器以将响应发布到 Ariba 返回 URL。

- 失败时:

- SAML 公司验证服务显示验证失败页面。

1.4 通过 Ariba 的最终身份验证

- 浏览器将重定向到 Ariba Return URL 中指定的页面。

- Ariba Web 服务器根据浏览器 cookie 中的会话标识符将连接映射到正确的会话。在 Ariba 应用程序上运行的逻辑将处理 SAML 响应文档,并使用客户的公共证书验证签名。

- 正匹配时:

- 用户定义的 NameID 是之前在此验证流程中验证企业验证服务的同一人。

- 然后,Ariba 从会话中检索目标页面并将用户放在该页面上。用户可以继续将 Ariba 用作经过验证的用户,该用户由与经过验证的名称标识相关联的访问权限绑定。

- 否则,将显示错误。

- 注销时,Ariba 应用程序将从其应用程序中注销,并且可以登录客户提供的注销 URL。

- Web 会话配置为在空闲时间 30 分钟后过期。

- “使用客户企业身份验证进行用户身份验证”步骤是客户的内部实施,将由其企业安全基础架构决定。

2 配置示例

此示例演示了使用 Microsoft Azure AD 单点登录的 SAML 验证配置。

“配置 Ariba Buyer 公司身份验证”步骤是 Ariba Buyer 中的一个常见配置。不同 SAML IdP 服务器的其他步骤应参考来自相应第三方软件供应商的文档。

2.1 样品详细信息

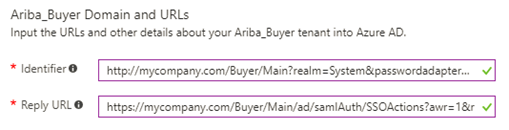

- Ariba Buyer SPID URL:

https://mycompany.com/Buyer/Main?realm=System&passwordadapter=PasswordAdapter1

- Ariba SAML 响应使用 URL:

https://mycompany.com/Buyer/Main/ad/samlAuth/SSOActions?awr=1&realm=System

2.2 配置 Azure AD 单点登录

- 在 Azure 门户中,选择添加“非库应用程序”应用程序。

在此示例中,应用程序名称为“Ariba_Buyer”。 - 创建后,从“快速开始”中选择“配置单点登录”和“基于 SAML 的登录”

在单点登录页面上,提供以下值:

标识符应为“Ariba Buyer SPID URL”。

回复 URL 应为“Ariba SAML 响应使用 URL”。

选择用户标识符。此用户标识符将作为 SAML 响应中的“名称标识符”发送,并用作 Ariba Buyer 用户标识。

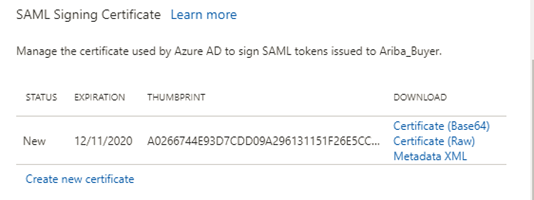

下载并保留“证书 (Base64)”的本地副本。此证书将在后续步骤中安装到 Ariba Buyer。

- 激活新证书并保存更改。这将完成 Azure 单点登录设置。

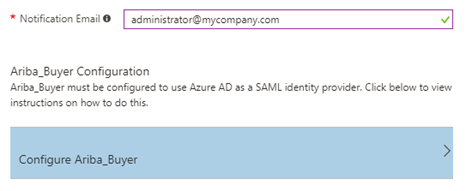

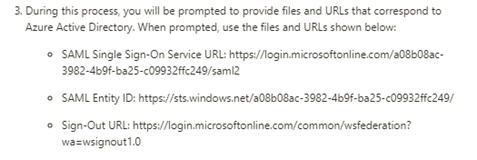

然后在同一页面上,单击“配置 Ariba_Buyer”链接。这是 Azure 配置服务提供者的说明。从此指令中复制以下 URL。

2.3 配置 Ariba Buyer 公司身份验证

2.3.1 启用企业身份验证

从核心管理 > 站点参数文件中找到“企业验证”。

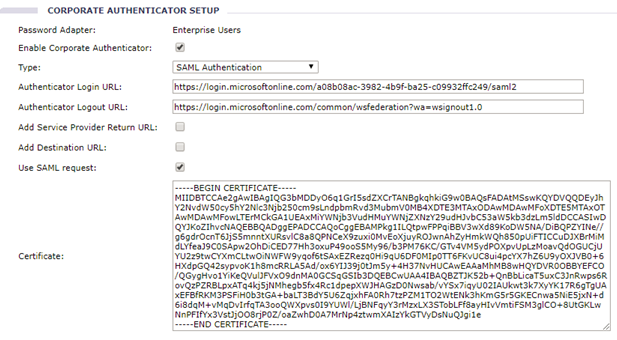

下图仅供参考。它演示了 Ariba 用于启用服务的输入字段。

- 选中“启用企业验证器”并选择“SAML 验证”。

- 默认情况下,它遵循 SAML 1.1 协议。选择使用 SAML 请求以启用 SAML 2.0 协议。这会将 SAML 请求发布到登录 URL。

- 选择“添加服务提供商返回 URL”,请求 Ariba 在 URL 参数名称“ret”中生成返回 URL。客户可以使用此 URL 发布其 SAML 响应。

- 复制从 Azure AD 下载的证书的内容。

- 保存更改。

此步骤将立即生效。

但是,在测试使用 Azure AD 的 SAML 验证之前,仍需要应用下一步。

2.3.2 添加 Ariba 私钥

在继续下一步之前,您应该获得 RSA 密钥对并将 RSA 密钥对导入到 Java 密钥存储(*.jks 文件)。

Ariba 私钥将用于对 SAML 请求进行签名。

- 将 JKS 文件复制到以下位置: <buyer_install>/Server/etc/certs 文件夹。

- 添加或修改 Parameters.table 中的“System.Authentication.Keystores.AribaPrivateKeystore”,以包含以下代码片段中以粗体显示的内容。

|

身份验证 = { 凭据 = { MyCredentials = { 密码 = ""; 用户名 = "";};}; 密钥库 = { AribaPrivateKeystore = { 文件 = "etc/certs/<sample_key_store>.jks"; 键值 = { 关键值 1 = { 别名 = <sample_alias>; KeyPassword = "<sample_key_pass>"; }; }; StorePassword = "<sample_store_pass>"; 类型 = jks; }; }; }; |

- 重新启动 Ariba Buyer 服务器以使参数更改生效。

附加信息

在新计算机上安装 WebLogic 11gR1 后,确保 SAML 验证使用 WebLogic 11gR1 应用程序服务器。必须执行以下手动更改以确保 SAML 身份验证有效:

要确保 SAML 验证有效:

1 停止服务器。

2 转到安装 WebLogic 11gR1 的位置下的 modules 文件夹 (/opt/bea10mp36/modules/)。

3 找到名为 com.bea.core.bea.opensaml2_1.0.0.0_6-2-0-0.jar 的文件。

4 删除此 jar 文件,或将其重命名为 com.bea.core.bea.opensaml2_1.0.0.0_6-2-0-0.jar.old,以确保此 jar 文件在启动服务器时不会加载,而是加载 /Server/Classes/ 文件夹中存在的正确的 SAML jar 文件。系统使用此 jar 文件选取正确的 XMLConfigurator 类来加载正确的 SAML 数据。

5 重新启动服务器。

内部 > 内部 - Ariba Buyer