|

| ||||||||

Проблема

Как настроить аутентификацию SAML для локальной системы Ariba Buyer?

Решение

Аутентификация SAML для локальной системы Ariba Buyer

В этом документе приведены примеры того, как может быть реализована аутентификация SAML, и она предназначена для иллюстрации процессов и концепций, лежащих в ее основе. Существует несколько решений провайдера идентичности SAML (IdP), предлагаемых сторонними поставщиками. Ответственность за реализацию любого IdP SAML на стороне клиента лежит на клиенте.

1 поток протокола привязки HTTP POST SAML

1.1 Предпосылки

Чтобы клиент мог получить доступ к Ariba, необходимо выполнить следующие предпосылки:

- Пользователь должен иметь учетную запись, созданную в Ariba Buyer, где идентификатор пользователя Ariba совпадает с идентификатором корпоративной учетной записи пользователя, указанным в идентификаторе имени ответа SAML.

- В браузере пользователя можно использовать файлы cookie и JavaScript.

- Клиент предоставляет Ariba действительный открытый сертификат, URL-адрес корпоративной страницы ретрансляции входа в систему и URL-адрес выхода.

1.2 Начальное соединение с Ariba

- Пользователь получает доступ к URL-адресу Ariba Sourcing или Ariba Buyer. Это может быть домашняя страница или глубокий URL, который пользователь добавил в закладки или получил по электронной почте.

- Ariba ищет применимый метод аутентификации, которым в данном случае будет корпоративная аутентификация SAML.

- Ariba создает веб-сеанс, устанавливает файл cookie с идентификатором сеанса в браузере пользователя и сохраняет местоположение конечного URL-адреса назначения в сеансе.

Вместо отображения страницы входа в Ariba браузер пользователя перенаправляется на страницу ресурса, защищенную клиентом. URL перенаправления может включать ид. сервисного провайдера (SPID), этот параметр может помочь клиенту идентифицировать сервисный провайдер и указать, где после аутентификации должен быть опубликован ответ SAML, если в нем размещен общий URL IdP SAML.

1.3 Аутентификация пользователей с корпоративной аутентификацией клиента

- Браузер пользователя перенаправляется на страницу ресурса по URL-адресу перенаправления Ariba.

- URL перенаправления также содержит SPID.

- Поскольку эта страница ресурса является защищенным ресурсом, корпоративный сервис аутентификации SAML перехватывает этот запрос и запрашивает имя пользователя и пароль (или другие методы учетных данных), которые вводятся пользователем и возвращаются в корпоративный сервис аутентификации.

- Корпоративный сервис аутентификации SAML проверяет учетные данные по центральному репозитарию учетных данных.

- При успешном выполнении:

- Корпоративный сервис аутентификации SAML устанавливает файл cookie сеанса учетных данных в браузере пользователя

- Корпоративный сервис аутентификации SAML извлекает URL-адрес возврата Ariba на основе SPID

- Корпоративный сервис аутентификации SAML подготавливает подписанный ответ SAML и перенаправляет браузер для публикации ответа по URL-адресу возврата Ariba.

- При сбое:

- Корпоративный сервис аутентификации SAML отображает страницу сбоя аутентификации.

1.4 Окончательная аутентификация в Ariba

- Браузер перенаправляется на страницу, указанную в URL-адресе возврата Ariba.

- Веб-сервер Ariba сопоставляет соединение с правильным сеансом на основе идентификатора сеанса в файле cookie браузера. Логика, выполняемая в приложении Ariba, обрабатывает ответный документ SAML и проверяет подпись с помощью открытого сертификата клиента.

- При положительном совпадении:

- Пользовательский NameID – это то же лицо, которое прошло аутентификацию в корпоративном сервисе аутентификации ранее в этом процессе аутентификации.

- Затем Ariba извлекает целевую страницу из сеанса и помещает пользователя на страницу. Пользователь может продолжать использовать Ariba в качестве аутентифицированного пользователя, привязанного к привилегиям доступа, связанным с аутентифицированным идентификатором имени.

- В противном случае отображается ошибка.

- При выходе приложение Ariba выходит из своих приложений и может перейти по URL-адресу выхода, предоставленному клиентом.

- Срок действия веб-сеанса должен истечь через 30 минут простоя.

- Этап «Аутентификация пользователей с корпоративной аутентификацией Заказчика» является внутренним внедрением клиента и определяется его корпоративной инфраструктурой безопасности.

2 Пример конфигурации

В этом примере демонстрируется конфигурация аутентификации SAML с использованием единого входа Microsoft Azure AD.

Шаг "Настройка корпоративной аутентификации Ariba Buyer" является общей конфигурацией в Ariba Buyer. Другие шаги для разных серверов IdP SAML см. в документации от соответствующих поставщиков стороннего программного обеспечения.

2.1 Подробные данные образца

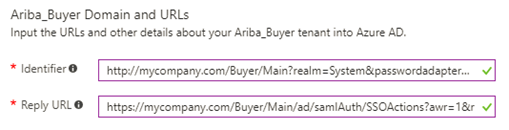

- URL-адрес SPID Ariba Buyer:

https://mycompany.com/Buyer/Main?realm=System&passwordadapter=PasswordAdapter1

- URL-адрес Ariba SAML Response Consumption:

https://mycompany.com/Buyer/Main/ad/samlAuth/SSOActions?awr=1&realm=система

2.2 Настройка единого входа Azure AD

- На портале Azure выберите добавление приложения, не относящегося к галерее.

В этом примере имя приложения - "Ariba_Buyer". - После создания из Quick Start выберите Configure Single Sign-On и SAML Based Sign-On.

На странице Single Sign-On введите следующие значения:

Идентификатором должен быть URL-адрес Ariba Buyer SPID.

URL-адрес для ответа должен быть ‘URL потребления ответов Ariba SAML’.

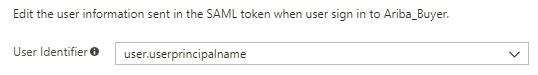

Выберите Идентификатор пользователя. Этот идентификатор пользователя будет отправлен как "Идентификатор имени" в ответе SAML и использоваться как идентификатор пользователя Ariba Buyer.

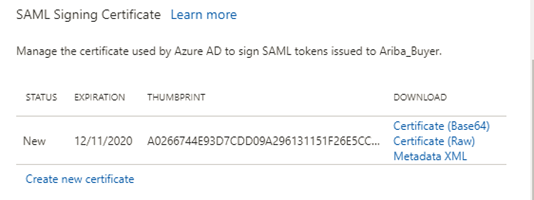

Загрузите и сохраните локальную копию «Сертификата (Base64)». Этот сертификат будет установлен в Ariba Buyer позднее.

- Активируйте новый сертификат и сохраните изменение. На этом настройка Azure Single Sign-On завершена.

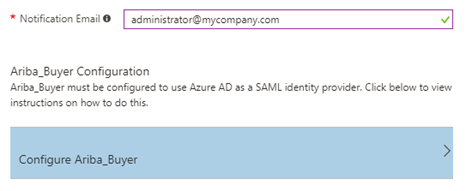

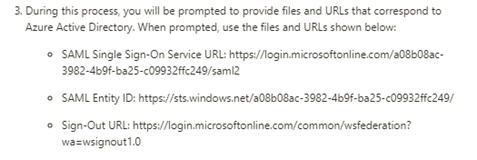

Затем на той же странице щелкните ссылку "Configure Ariba_Buyer". Это инструкция Azure по настройке поставщика услуг. Скопируйте следующие URL-адреса из этой инструкции.

2.3 Настройка корпоративной аутентификации Ariba Buyer

2.3.1. Включение корпоративной аутентификации

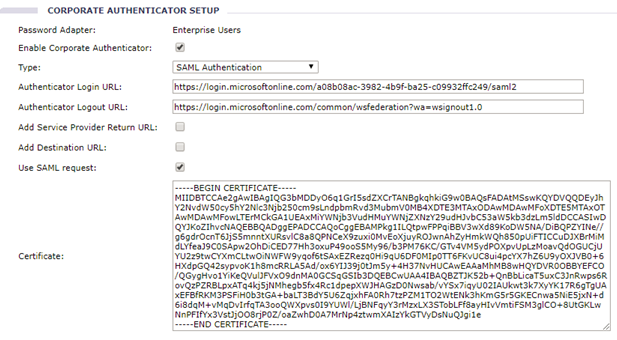

Найдите "Корпоративная аутентификация" по пути: Базовое администрирование > Профиль сайта.

Следующий рисунок служит только для информационных целей. В нем демонстрируются поля ввода, используемые Ariba для активации сервиса.

- Установите флажок "Активировать корпоративный аутентификатор" и выберите "Аутентификация SAML".

- По умолчанию он следует протоколу SAML 1.1. Выберите Использовать запрос SAML, чтобы активировать протокол SAML 2.0. Запрос SAML будет опубликован на URL для входа в систему.

- Выберите "Добавить URL возврата поставщика услуг", чтобы попросить Ariba сгенерировать URL возврата в имени параметра URL "ret". Клиент может использовать этот URL для публикации своего ответа SAML.

- Скопируйте содержимое сертификата, выгруженного из Azure AD.

- Сохраните изменение.

Этот шаг вступит в силу немедленно.

Однако перед тестированием аутентификации SAML с помощью Azure AD еще необходимо выполнить следующий шаг.

2.3.2 Добавление личного ключа Ariba

Прежде чем перейти к следующему шагу, необходимо получить пару ключей RSA и импортировать пару ключей RSA в хранилище ключей Java (файл *.jks).

Личный ключ Ariba будет использоваться для подписания запроса SAML.

- Скопируйте файл JKS в папку <buyer_install>/Server/etc/certs.

- Добавьте или измените файл ‘System.Authentication.Keystores.AribaPrivateKeystore’ из таблицы Parameters.table, чтобы он содержал содержимое, выделенное жирным шрифтом в следующем фрагменте кода.

|

Аутентификация = { Учетные данные = { Мои учетные данные = { Пароль = ""; Имя пользователя = "";};}; Хранилища ключей = { AribaPrivateKeystore = { Файл = "etc/certs/<sample_key_store>.jks"; Ключи = { Ключ1 = { Alias = <sample_alias>; KeyPassword = "<sample_key_pass>"; ≈; ≈; StorePassword = "<sample_store_pass>"; Тип = jks; ≈; ≈; ≈; |

- Перезапустите сервер Ariba Buyer, чтобы изменение параметра вступило в силу.

Дополнительная информация

После установки WebLogic 11gR1 на новый компьютер убедитесь, что аутентификация SAML работает с сервером приложений WebLogic 11gR1. Чтобы аутентификация SAML работала, необходимо внести следующие изменения вручную:

Чтобы аутентификация SAML работала, выполните следующие действия:

1 Остановите серверы.

2 Перейдите в папку modules под расположением, где установлена WebLogic 11gR1 (/opt/bea10mp36/modules/).

3 Найдите файл с именем com.bea.core.bea.opensaml2_1.0.0.0_6-2-0-0.jar.

4 Удалите этот файл jar или переименуйте его в com.bea.core.bea.opensaml2_1.0.0_6-2-0-0.jar.old, чтобы этот файл jar не загружался при запуске серверов и вместо этого загружал исправленный JAR-файл SAML в папку /Server/Classes/. Этот файл jar используется системой для выбора правильного класса XMLConfigurator для загрузки правильных данных SAML.

5 Перезапустите серверы.

Локально > Локально - Ariba Buyer