|

| ||||||||

Problema

Como configurar a autenticação SAML para o Ariba Buyer On-Premise?

Solução

Autenticação SAML para Ariba Buyer On-Premise

Este documento fornece exemplos de como a autenticação SAML pode ser implementada e destina-se a ilustrar os processos e conceitos por trás dela. Existem várias soluções de provedor de identidade SAML ("IdP" daqui em diante) que são oferecidas por fornecedores terceirizados. A responsabilidade pela implementação de qualquer IdP SAML do lado do cliente cabe ao cliente.

1 fluxo de protocolo de ligação HTTP POST SAML

1.1 Pré-requisitos

Para que um cliente tenha acesso à Ariba, aplicam-se os seguintes pré-requisitos:

- O usuário deve ter uma conta criada no Ariba Buyer em que o ID de usuário Ariba é idêntico ao ID da conta corporativa do usuário como especificado no ID do nome da resposta SAML.

- O navegador do usuário permite cookies e JavaScript.

- O cliente fornece à Ariba um certificado público válido, um URL da página de retransmissão de acesso corporativo e um URL de logout.

1.2 Conexão inicial com Ariba

- Um usuário acessa o URL do Ariba Sourcing ou do Ariba Buyer. Esta pode ser a página inicial ou um URL profundo que um usuário marcou ou recebeu em um e-mail.

- A Ariba procura o método de autenticação aplicável, que, neste caso, será autenticação corporativa SAML.

- A Ariba cria uma sessão da Web, define o cookie de código de sessão no navegador do usuário e salva a localização do URL de destino final na sessão.

Em vez de exibir uma página de acesso da Ariba, o navegador do usuário é redirecionado para a página de recursos protegidos pelo cliente. O URL de redirecionamento incluirá opcionalmente o ID do provedor de serviços (SPID), este parâmetro pode ajudar o cliente a identificar o provedor de serviços e onde deve publicar a resposta SAML após a autenticação se hospedar um URL de IdP SAML genérico.

1.3 Autenticação de usuário com autenticação corporativa do cliente

- O navegador do usuário é redirecionado para a página de recursos pelo URL de redirecionamento da Ariba.

- O URL de redirecionamento também contém o SPID.

- Como essa página de recurso é um recurso protegido, o serviço de autenticação corporativa SAML intercepta essa solicitação e solicita nome de usuário e senha (ou outros métodos de credencial) que são inseridos pelo usuário e retornados ao serviço de autenticação corporativa.

- O serviço de autenticação corporativa SAML valida a credencial em relação ao repositório central de credenciais.

- Em caso de sucesso:

- O serviço de autenticação corporativa SAML define um cookie de sessão de credencial no navegador do usuário

- O serviço de autenticação corporativa SAML recupera o URL de retorno da Ariba com base no SPID

- O serviço de autenticação corporativa SAML prepara uma resposta SAML assinada e redireciona o navegador para publicar a resposta no URL de retorno da Ariba.

- Em caso de falha:

- O serviço de autenticação corporativa SAML exibe uma página de falha de autenticação.

1.4 Autenticação final com Ariba

- O navegador é redirecionado para a página como especificado no URL de retorno da Ariba.

- O servidor da Web da Ariba mapeia a conexão para a sessão correta com base no código da sessão no cookie do navegador. A lógica em execução no aplicativo Ariba processa o documento de resposta SAML e verifica a assinatura com o certificado público do cliente.

- Em uma correspondência positiva:

- O NameID definido pelo usuário é a mesma pessoa autenticada para o serviço de autenticação corporativa anteriormente neste processo de autenticação.

- Em seguida, a Ariba recupera a página de destino da sessão e localiza o usuário na página. O usuário pode continuar usando a Ariba como um usuário autenticado, vinculado pelos privilégios de acesso associados ao ID do nome autenticado.

- Caso contrário, é exibido um erro.

- No logout, o aplicativo Ariba efetuará logout de seus aplicativos e poderá acessar o URL de desconexão fornecido pelo cliente.

- A sessão da Web está configurada para expirar após 30 minutos de tempo de inatividade.

- A etapa "Autenticação de usuário com autenticação corporativa do cliente" é a implementação interna do cliente e será decidida por sua infraestrutura de segurança corporativa.

2 Amostra de configuração

Essa amostra demonstra a configuração de autenticação SAML com o início de sessão único do Microsoft Azure AD.

A etapa “Configurando a autenticação corporativa do Ariba Buyer” é uma configuração comum no Ariba Buyer. Outras etapas para diferentes servidores SAML IdP devem se referir à documentação dos respectivos fornecedores de software de terceiros.

2.1 Detalhes da amostra

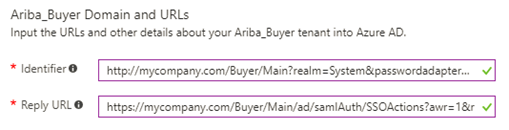

- URL SPID do Ariba Buyer:

https://mycompany.com/Buyer/Main?realm=System&passwordAdapter=PasswordAdapter1

- URL de consumo de resposta de SAML do Ariba:

https://mycompany.com/Buyer/Main/ad/samlAuth/SSOActions?awr=1&realm=System

2.2 Configurando o Single Sign-On do Azure AD

- No portal do Azure, opte por adicionar um aplicativo "Não galeria".

Nesta amostra, o nome do aplicativo é ‘Ariba_Buyer’. - Após a criação, a partir de ‘Início rápido’, selecione ‘Configurar Single Sign-On’ e ‘Logon baseado em SAML’

Na página Início de sessão único, forneça os seguintes valores:

O identificador deve ser o ‘URL SPID do Ariba Buyer’.

O URL de resposta deve ser o ‘URL de consumo de resposta SAML do Ariba’.

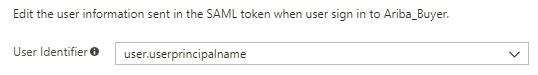

Selecione o Identificador do usuário. Este identificador de usuário será enviado como o "ID do nome" na resposta SAML e usado como ID de usuário do Ariba Buyer.

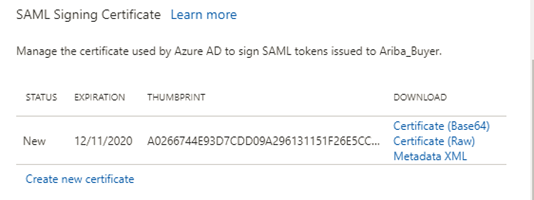

Baixe e mantenha uma cópia local do ‘Certificado(Base64)’. Este certificado será instalado no Ariba Buyer em uma etapa posterior.

- Tornar o novo certificado ativo e Gravar a modificação. Isso conclui a configuração do início de sessão único do Azure.

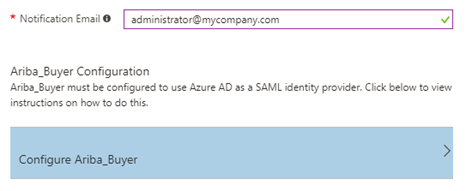

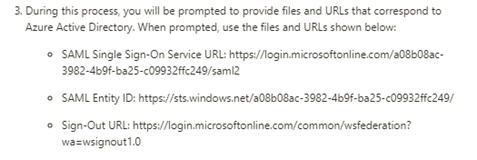

Em seguida, na mesma página, clique no link ‘Configurar Ariba_Buyer’. Esta é a instrução do Azure para configurar o provedor de serviços. Copie os seguintes URLs desta instrução.

2.3 Configurando a autenticação corporativa do Ariba Buyer

2.3.1 Ativar autenticação corporativa

Localize 'Autenticação corporativa' em Administração principal > Perfil do site.

A figura a seguir serve apenas para fins informativos. Ele demonstra os campos de entrada que a Ariba usa para ativar o serviço.

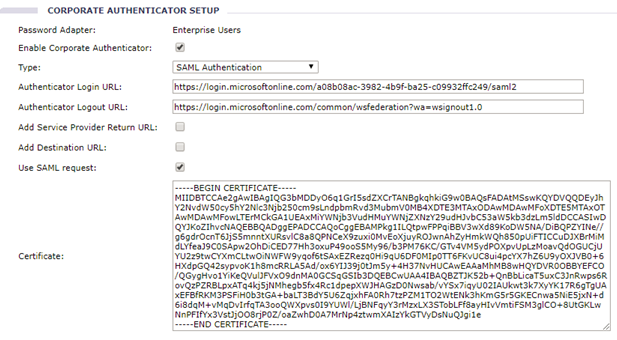

- Marque ‘Ativar autenticador corporativo’ e selecione ‘Autenticação SAML’.

- Ele segue o protocolo SAML 1.1 por padrão. Selecione Usar solicitação SAML para ativar o protocolo SAML 2.0. Ele publicará a solicitação SAML no URL de login.

- Selecione ‘Add Service Provider Return URL’ (Adicionar URL de retorno do provedor de serviços) para solicitar à Ariba que gere um URL de retorno no nome do parâmetro de URL “ret”. O cliente pode usar esse URL para publicar sua resposta SAML.

- Copie o conteúdo do certificado baixado do Azure AD.

- Grave a modificação.

Esta etapa entrará em vigor imediatamente.

Mas, antes de testar a autenticação SAML com o Azure AD, a próxima etapa ainda precisa ser aplicada.

2.3.2 Adicionar chave privada Ariba

Antes de prosseguir para a etapa seguinte, você deve obter um par de chaves RSA e importar o par de chaves RSA para um arquivo Java Key Store (*.jks).

A chave privada Ariba será usada para assinar a solicitação SAML.

- Copie o arquivo JKS para o local: <buyer_install>/Server/etc/certs folder.

- Adicione ou modifique ‘System.Authentication.Keystores.AribaPrivateKeystore’ de Parameters.table para conter o conteúdo mostrado em negrito no seguinte snippet de código.

|

Autenticação = { Credenciais = { MyCredentials = { Password = ""; Username = "";};}; Keystores = { AribaPrivateKeystore = { File = "etc/certs/<sample_key_store>.jks"; Chaves = { Chave1 = { Alias = <sample_alias>; KeyPassword = "<sample_key_pass>"; }; }; StorePassword = "<sample_store_pass>"; Tipo = jks; }; }; }; |

- Reinicie o servidor do Ariba Buyer para que a alteração do parâmetro entre em vigor.

Informações adicionais

Depois de instalar o WebLogic 11gR1 em uma nova máquina, certifique-se de que a autenticação SAML funcione com o servidor de aplicativos WebLogic 11gR1. Você deve fazer as seguintes alterações manuais para garantir que a autenticação SAML funcione:

Para garantir que a autenticação SAML funcione:

1 Pare os servidores.

2 Vá para a pasta de módulos sob o local onde o WebLogic 11gR1 está instalado (/opt/bea10mp36/module/).

3 Localize o arquivo com.bea.core.bea.opensaml2_1.0.0.0_6-2-0-0.jar.

4 Exclua esse arquivo jar ou renomeie-o como com.bea.core.bea.opensaml2_1.0.0.0_6-2-0-0.jar.old, para garantir que esse arquivo jar não seja carregado ao iniciar os servidores e, em vez disso, carregue o arquivo .SAML jar correto presente na pasta /Server/Classes/. Esse arquivo jar é usado pelo sistema para selecionar a classe XMLConfigurator correta para carregar dados SAML adequados.

5 Reinicie os servidores.

On-Premise > On-Premise - Ariba Buyer