|

| ||||||||

問題

Ariba Buyer オンプレミス用の SAML Authentication を設定する方法を教えてください。

ソリューション

Ariba Buyer オンプレミスの SAML 認証

この文書では、SAML 認証の実装方法の例を示します。この文書は、SAML 認証の背後にあるプロセスおよびコンセプトを説明することを目的としています。サードパーティベンダーが提供する SAML アイデンティティプロバイダ(以下「IdP」)ソリューションは複数あります。顧客側での SAML IdP の導入責任は、お客様にあります。

1 SAML HTTP POST バインディングプロトコルフロー

1.1 前提条件

お客様が Ariba にアクセスできるようにするには、以下の前提条件が適用されます。

- ユーザーは、SAML 応答の [名前 ID] で指定されたユーザーの法人アカウント ID と同じ Ariba ユーザー ID である Ariba Buyer で作成されたアカウントを持っている必要があります。

- ユーザのブラウザでは、クッキーおよび JavaScript が許可されます。

- 顧客は、有効な公開証明書、企業ログインリレーページの URL、およびログアウト URL を Ariba に提供します。

1.2 Ariba との初期接続

- ユーザーが Ariba Sourcing または Ariba Buyer の URL にアクセスします。これは、ホームページまたはユーザーがブックマークしたディープ URL、または電子メールで受信したディープ URL です。

- Ariba は該当する認証方法 (この場合は SAML Corporate Authentication) を検索します。

- Ariba は Web セッションを作成し、ユーザーのブラウザーにセッション ID Cookie を設定し、セッション内の最終宛先 URL の場所を保存します。

Ariba ログインページが表示される代わりに、ユーザーのブラウザが顧客保護のリソースページにリダイレクトされます。リダイレクト URL には、オプションでサービスプロバイダ ID (SPID) が含まれます。このパラメータにより、顧客はサービスプロバイダを特定し、汎用 SAML IdP URL をホストする場合に認証後に SAML 応答を投稿することができます。

1.3 顧客の企業認証によるユーザー認証

- ユーザーのブラウザは、Ariba リダイレクト URL によってリソースページにリダイレクトされます。

- リダイレクト URL には SPID も含まれています。

- このリソースページは保護されたリソースであるため、SAML Corporate Authentication Service ではこの要求が捕捉され、ユーザによって入力され、Corporate Authentication サービスに返されるユーザ名とパスワード (またはその他の認証情報メソッド) の入力を求められます。

- SAML Corporate Authentication Service では、セントラル認証情報リポジトリに対して認証情報が検証されます。

- 成功時:

- SAML Corporate Authentication サービスにより、ユーザのブラウザで認証情報セッションクッキーが設定されます。

- SAML Corporate Authentication サービスにより、SPID に基づいて Ariba Return URL が取得されます。

- SAML Corporate Authentication サービスにより、署名された SAML 応答が準備され、ブラウザがリダイレクトされ、応答が Ariba Return URL に投稿されます。

- 失敗時:

- SAML Corporate Authentication Service に認証失敗ページが表示されます。

1.4 Ariba による最終認証

- ブラウザは、Ariba Return URL で指定されたページにリダイレクトされます。

- Ariba Web サーバーでは、ブラウザークッキーのセッション ID に基づいて、正しいセッションに接続がマッピングされます。Ariba アプリケーションで実行されるロジックによって SAML 応答ドキュメントが処理され、顧客の公開証明書で署名が検証されます。

- 肯定的一致の場合:

- ユーザ定義の NameID は、この認証プロセスで以前に企業認証サービスに認証された人物と同じです。

- その後、セッションから宛先ページが取得され、ユーザーがそのページに表示されます。ユーザーは、認証された名前 ID に関連付けられたアクセス権限によってバインドされた認証ユーザーとして Ariba を引き続き使用することができます。

- それ以外の場合は、エラーが表示されます。

- ログアウトすると、Ariba アプリケーションはそのアプリケーションからログアウトされ、顧客から提供されたログアウト URL に移動できます。

- Web セッションは、アイドル時間の 30 分後に有効期限が切れるように設定されています。

- 「顧客の企業認証によるユーザー認証」ステップは、顧客の内部実装であり、その企業のセキュリティインフラストラクチャーによって決定されます。

2 設定サンプル

このサンプルでは、Microsoft Azure AD シングルサインオンを使用した SAML 認証設定を示します。

「Ariba Buyer Corporate Authentication の設定」手順は、Ariba Buyer での共通設定です。さまざまな SAML IdP サーバのその他のステップについては、それぞれのサードパーティソフトウェアベンダの文書を参照する必要があります。

2.1 サンプル詳細

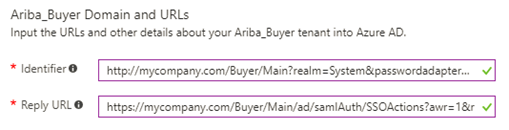

- Ariba Buyer SPID URL:

https://mycompany.com/Buyer/Main?realm=System&passwordadapter=PasswordAdapter1

- Ariba SAML 応答の利用 URL:

https://mycompany.com/Buyer/Main/ad/samlAuth/SSOActions?awr=1&realm=システム

2.2 Azure AD シングルサインオンの設定

- Azure ポータルで、を選択して '非ギャラリーアプリケーション' アプリケーションを追加します。

このサンプルでは、アプリケーション名は「Ariba_Buyer」です。 - 作成後、'クイックスタート' から、'シングルサインオンの設定' および 'SAML ベースのサインオン' を選択します。

シングルサインオンページで、以下の値を指定します。

ID は「Ariba Buyer SPID URL」である必要があります。

返信 URL は、「Ariba SAML 応答の利用 URL」である必要があります。

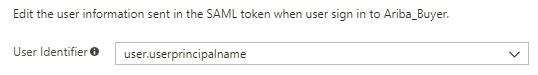

ユーザ ID を選択します。このユーザー ID は SAML 応答で「名前 ID」として送信され、Ariba Buyer ユーザー ID として使用されます。

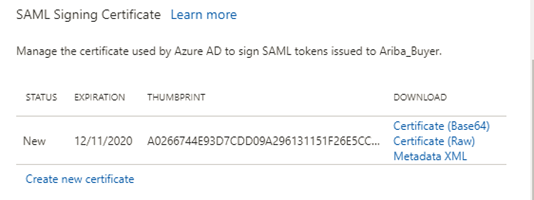

'Certificate(Base64)' のローカルコピーをダウンロードして保持します。この証明書は、後の手順で Ariba Buyer にインストールされます。

- 新しい証明書を有効にして、変更を保存します。これにより、Azure シングルサインオンの設定が完了します。

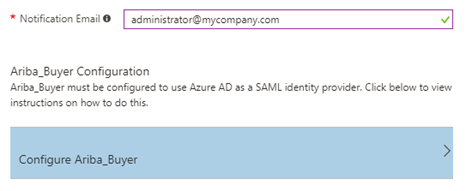

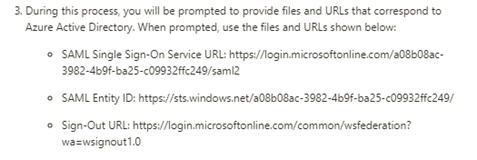

次に、同じページで [Ariba_Buyer の設定] リンクをクリックします。これは、サービスプロバイダを設定する Azure の指示です。この指示から以下の URL をコピーします。

2.3 Ariba Buyer Corporate Authentication の設定

2.3.1 企業認証の有効化

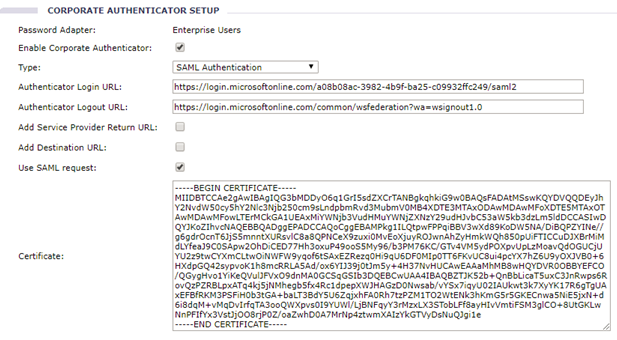

[コアシステム管理] > [サイトプロファイル] から [企業認証] を見つけます。

以下の図は、情報提供のみを目的としています。Ariba がサービスの有効化に使用する入力フィールドを示します。

- '企業オーセンティケータの有効化' をチェックし、'SAML 認証' を選択します。

- デフォルトでは SAML 1.1 プロトコルに従います。SAML 要求を使用を選択して、SAML 2.0 プロトコルを有効化します。これにより、SAML 要求がログイン URL に投稿されます。

- [Add Service Provider Return URL] を選択して、URL パラメータ名「ret」のリターン URL を生成するように Ariba に依頼します。顧客は、この URL を使用して SAML 応答を投稿できます。

- Azure AD からダウンロードした証明書の内容をコピーします。

- 変更内容を保存します。

このステップは即時に有効になります。

ただし、Azure AD で SAML 認証をテストする前に、次のステップを適用する必要があります。

2.3.2 Ariba 秘密鍵の追加

次のステップに進む前に、RSA キーペアを取得し、RSA キーペアを Java キーストア (*.jks ファイル) にインポートする必要があります。

Ariba 秘密鍵は SAML 要求の署名に使用されます。

- JKS ファイルを場所 <buyer_install>/Server/etc/certs フォルダにコピーします。

- 次のコードスニペットで太字で示されているコンテンツが含まれるように、Parameters.テーブルの ‘System.Authentication.Keystores.AribaPrivateKeystore’ を追加または変更します。

|

認証 = { 認証情報 = { MyCredentials = { Password = ""; Username = "";};}; キーストア = { AribaPrivateKeystore = { File = "etc/certs/<sample_key_store>.jks"; キー = { キー 1 = { Alias = <sample_alias>; KeyPassword = "<sample_key_pass>"; }; }; StorePassword = "<sample_store_pass>"; Type = jks; }; }; }; |

- Ariba Buyer サーバーを再起動して、パラメータの変更を有効にします。

追加情報

新しいマシンに WebLogic 11gR1 をインストールした後、SAML 認証が WebLogic 11gR1 アプリケーションサーバで機能することを確認します。SAML 認証が機能するように、以下のマニュアル変更を行う必要があります。

SAML 認証が機能するようにするには、以下の手順に従います。

1 サーバを停止します。

2 WebLogic 11gR1 がインストールされている場所 (/opt/bea10mp36/modules/) の下のフォルダ modules に移動します。

3 com.bea.core.bea.opensaml2_1.0.0.0_6-2-0-0.jar という名前のファイルを見つけます。

4 この jar ファイルを削除するか、または com.bea.core.bea.opensaml2_1.0.0.0_6-2-0-0.jar.old に名前を変更して、サーバの起動時にこの jar ファイルがロードされないようにし、代わりに /Server/Classes/ フォルダ内に存在する正しい .SAML jar ファイルをロードします。この jar ファイルは、適切な SAML データをロードするために適切な XMLConfigurator クラスを取得するために使用されます。

5 サーバを再起動します。

オンプレミス > オンプレミス - Ariba Buyer