|

| ||||||||

Problema

Come configurare l'autenticazione SAML per Ariba Buyer On-Premise?

Soluzione

Autenticazione SAML per Ariba Buyer On-Premise

Questo documento fornisce esempi di come l'autenticazione SAML può essere implementata e ha lo scopo di illustrare i processi e i concetti alla base. Esistono diverse soluzioni SAML Identity Provider ('IdP' di seguito) offerte da fornitori terzi. La responsabilità dell'implementazione di qualsiasi SAML IdP lato cliente spetta al cliente.

1 Flusso del protocollo di binding SAML HTTP POST

1.1 Prerequisiti

Affinché un cliente abbia accesso ad Ariba, si applicano i seguenti prerequisiti:

- L'utente deve disporre di un account creato in Ariba Buyer in cui l'ID utente Ariba sia identico all'ID account aziendale dell'utente come specificato nell'ID nome della risposta SAML.

- Il browser dell’utente consente cookie e JavaScript.

- Il cliente fornisce ad Ariba un certificato pubblico valido, un URL della pagina relay di login aziendale e un URL di disconnessione.

1.2 Connessione iniziale con Ariba

- Un utente accede all'URL di Ariba Sourcing o di Ariba Buyer. Può trattarsi della home page o di un URL profondo che un utente ha aggiunto ai segnalibri o ricevuto in un'e-mail.

- Ariba cerca il metodo di autenticazione applicabile, che in questo caso sarà Autenticazione aziendale SAML.

- Ariba crea una sessione Web, imposta il cookie ID sessione nel browser dell’utente e salva il luogo dell’URL di destinazione finale nella sessione.

Anziché visualizzare una pagina di login Ariba, il browser dell'utente viene reindirizzato alla pagina delle risorse protette dal cliente. L'URL di reindirizzamento includerà facoltativamente l'ID provider di servizi (SPID), questo parametro può aiutare il cliente a identificare il provider di servizi e dove deve registrare la risposta SAML dopo l'autenticazione se ospita un URL SAML IdP generico.

1.3 Autenticazione utente con autenticazione aziendale del cliente

- Il browser dell'utente viene reindirizzato alla pagina della risorsa dall'URL di reindirizzamento Ariba.

- L'URL di reindirizzamento contiene anche l'SPID.

- Poiché questa pagina delle risorse è una risorsa protetta, il servizio di autenticazione aziendale SAML intercetta questa richiesta e richiede nome utente e password (o altri metodi per le credenziali) che vengono immessi dall'utente e restituiti al servizio di autenticazione aziendale.

- Il servizio di autenticazione aziendale SAML convalida le credenziali a fronte del repository centrale delle credenziali.

- In caso di esito positivo:

- Il servizio di autenticazione aziendale SAML imposta un cookie di sessione delle credenziali nel browser dell’utente

- Il servizio di autenticazione aziendale SAML recupera l'URL di restituzione Ariba in base a SPID

- Il servizio di autenticazione aziendale SAML prepara una risposta SAML firmata e reindirizza il browser per pubblicare la risposta nell'URL di restituzione Ariba.

- In caso di errore:

- Il servizio di autenticazione aziendale SAML visualizza una pagina di autenticazione non riuscita.

1.4 Autenticazione finale con Ariba

- Il browser viene reindirizzato alla pagina come specificato nell'URL di restituzione Ariba.

- Il server Web Ariba mappa la connessione alla sessione corretta in base all’ID sessione nel cookie del browser. La logica in esecuzione sull'applicazione Ariba elabora il documento di risposta SAML e verifica la firma con il certificato pubblico del cliente.

- In una corrispondenza positiva:

- Il NameID definito dall'utente è la stessa persona autenticata nel servizio di autenticazione aziendale in precedenza in questo processo di autenticazione.

- Ariba recupera quindi la pagina di destinazione dalla sessione e indirizza l'utente nella pagina. L'utente può continuare a utilizzare Ariba come utente autenticato, vincolato dai privilegi di accesso associati all'ID nome autenticato.

- In caso contrario, viene visualizzato un errore.

- Al logout, l'applicazione Ariba eseguirà il logout dalle proprie applicazioni e potrà arrivare all'URL di logout fornito dal cliente.

- La sessione Web è configurata per scadere dopo 30 minuti di inattività.

- La fase "Autenticazione utente con autenticazione aziendale del cliente" è l'implementazione interna del cliente e verrà decisa dalla propria infrastruttura di sicurezza aziendale.

2 Esempio di configurazione

Questo esempio dimostra la configurazione dell'autenticazione SAML con il Single Sign-On Microsoft Azure AD.

La fase "Configurazione dell'autenticazione aziendale di Ariba Buyer" è una configurazione comune in Ariba Buyer. Altre fasi per diversi server SAML IdP devono fare riferimento alla documentazione dei rispettivi fornitori di software di terze parti.

2.1 Dettagli campione

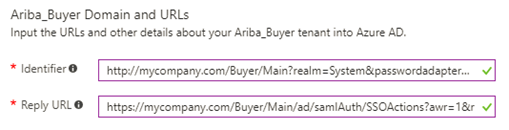

- URL SPID Ariba Buyer:

https://mycompany.com/Buyer/Main?realm=System&passwordadapter=PasswordAdapter1

- URL di consumo risposta SAML Ariba:

https://mycompany.com/Buyer/Main/ad/samlAuth/SSOActions?awr=1&realm=Sistema

2.2 Configurazione del Single Sign-On di Azure AD

- Nel portale Azure, scegliere di aggiungere un'applicazione "Non galleria".

In questo esempio, il nome dell'applicazione è "Ariba_Buyer". - Dopo la creazione, da "Avvio rapido", selezionare "Configura Single Sign-On" e "Sign-On basato su SAML"

Nella pagina Single Sign-On, fornire i seguenti valori:

L'identificatore deve essere l'"URL SPID Ariba Buyer".

L'URL di risposta deve essere l'"URL di consumo risposta SAML Ariba".

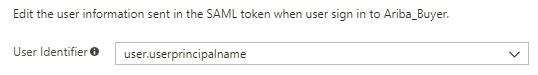

Selezionare l' Identificatore utente. Questo identificatore utente verrà inviato come “ID nome” nella risposta SAML e utilizzato come ID utente Ariba Buyer.

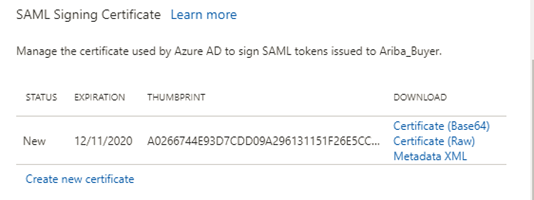

Scaricare e conservare una copia locale del «Certificato(Base64)». Questo certificato verrà installato in Ariba Buyer in un secondo momento.

- Rendere attivo il nuovo certificato e salvare la modifica. In questo modo viene completata la configurazione del Single Sign-On di Azure.

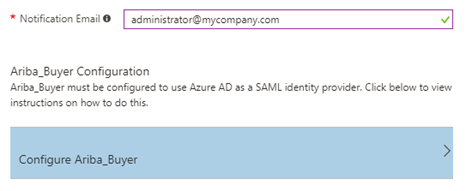

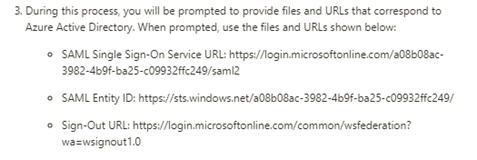

Quindi, nella stessa pagina, fare clic sul collegamento "Configura Ariba_Buyer". Questa è l'istruzione di Azure per configurare il provider di servizi. Copiare i seguenti URL da queste istruzioni.

2.3 Configurazione dell'autenticazione aziendale di Ariba Buyer

2.3.1 Abilita autenticazione aziendale

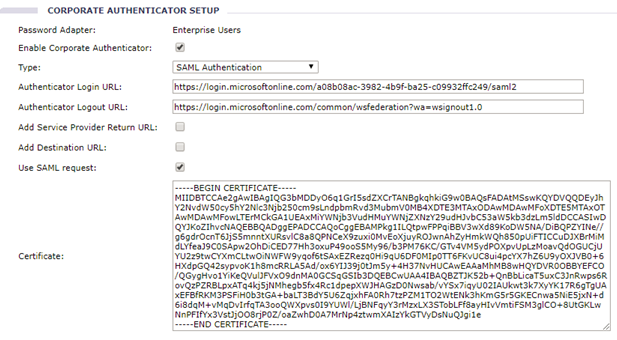

Cercare "Autenticazione aziendale" in Amministrazione centrale > Profilo del sito.

La seguente figura ha solo scopo informativo. Mostra i campi di input utilizzati da Ariba per abilitare il servizio.

- Selezionare "Abilita autenticatore aziendale" e scegliere "Autenticazione SAML".

- Per impostazione predefinita, segue il protocollo SAML 1.1. Selezionare Usa richiesta SAML per abilitare il protocollo SAML 2.0. La richiesta SAML verrà pubblicata nell'URL di accesso.

- Selezionare "Add Service Provider Return URL" per chiedere ad Ariba di generare un URL di ritorno nel nome del parametro URL "ret". Il cliente può utilizzare questo URL per pubblicare la propria risposta SAML.

- Copiare il contenuto del certificato scaricato da Azure AD.

- Salvare la modifica.

Questa fase avrà effetto immediato.

Tuttavia, prima di testare l'autenticazione SAML con Azure AD, è ancora necessario applicare il passaggio successivo.

2.3.2 Aggiungere la chiave privata Ariba

Prima di procedere al passaggio seguente, è necessario ottenere una coppia di chiavi RSA e importare la coppia di chiavi RSA in un archivio chiavi Java (file *.jks).

La chiave privata Ariba verrà utilizzata per firmare la richiesta SAML.

- Copiare il file JKS nel percorso: <installazione_compratore>/Server/etc/certs.

- Aggiungere o modificare il 'System.Authentication.Keystores.AribaPrivateKeystore' dalla tabella Parameters.table in modo che contenga il contenuto visualizzato in grassetto nel seguente frammento di codice.

|

Autenticazione = { Credenziali = { MyCredentials = { Password = ""; Nome utente = "";};}; Keystore = { AribaPrivateKeystore = { File = "etc/certs/<sample_key_store>.jks"; Chiavi = { Chiave1 = { Alias = <alias campione>; KeyPassword = "<passo_chiave_campione>"; }; }; StorePassword = "<sample_store_pass>"; Tipo = jks; }; }; }; |

- Riavviare il server Ariba Buyer per rendere effettiva la modifica del parametro.

Informazioni supplementari

Dopo aver installato WebLogic 11gR1 su un nuovo computer, assicurarsi che l'autenticazione SAML funzioni con il server di applicazioni WebLogic 11gR1. È necessario apportare le seguenti modifiche manuali per assicurarsi che l'autenticazione SAML funzioni:

Per assicurarsi che l'autenticazione SAML funzioni:

1 Arrestare i server.

2 Andare alla cartella dei moduli nella posizione in cui WebLogic 11gR1 è installato (/opt/bea10mp36/modules/).

3 Individuare il file denominato com.bea.core.bea.opensaml2_1.0.0.0_6-2-0-0.jar.

4 Eliminare questo file jar o rinominarlo in com.bea.core.bea.opensaml2_1.0.0.0_6-2-0-0.jar.old, per assicurarsi che questo file jar non venga caricato quando si avviano i server e carichi invece il file corrett.SAML jar presente nella cartella /Server/Classes/. Questo file jar viene utilizzato dal sistema per prelevare la classe XMLConfigurator corretta per caricare i dati SAML corretti.

5 Riavviare i server.

On-Premise > On-Premise - Ariba Buyer