|

| ||||||||

Problème

Comment configurer l'authentification SAML pour Ariba Buyer On-Premise ?

Solution

Authentification SAML pour Ariba Buyer On-Premise

Ce document donne des exemples de la manière dont l'authentification SAML peut être implémentée et vise à illustrer les processus et concepts sous-jacents. Plusieurs solutions de fournisseur d'identités SAML (ci-après « IdP ») sont proposées par des fournisseurs tiers. La responsabilité de l'implémentation de tout fournisseur d'identités SAML côté client incombe au client.

1 flux de protocole de liaison HTTP POST SAML

1.1 Conditions préalables

Pour qu'un client ait accès à Ariba, les conditions préalables suivantes s'appliquent :

- L'utilisateur doit disposer d'un compte créé dans Ariba Buyer où l'ID utilisateur Ariba est identique à l'ID de compte d'entreprise de l'utilisateur, comme spécifié dans la réponse SAML ID du nom.

- Le navigateur de l’utilisateur autorise les cookies et JavaScript.

- Le client fournit à Ariba un certificat public valide, un URL de la page de relais de connexion de l'entreprise et une URL de déconnexion.

1.2 Connexion initiale à Ariba

- Un utilisateur accède à l'URL Ariba Sourcing ou Ariba Buyer. Il peut s'agir de la page d'accueil ou d'un URL profond qu'un utilisateur a créé un signet ou reçu dans un e-mail.

- Ariba recherche la méthode d'authentification applicable, à savoir SAML Corporate Authentication dans ce cas.

- Ariba crée une session Web, définit le cookie d'ID de session dans le navigateur de l'utilisateur et enregistre l'emplacement de l'URL de destination finale dans la session.

Au lieu d'afficher une page de connexion Ariba, le navigateur de l'utilisateur est redirigé vers la page de ressources protégées par le client. L'URL de redirection inclura éventuellement l'ID du fournisseur de services (SPID). Ce paramètre peut aider le client à identifier le fournisseur de services et l'endroit où il doit publier la réponse SAML après l'authentification s'il héberge une URL de fournisseur d'identités SAML générique.

1.3 Authentification des utilisateurs avec authentification d'entreprise du client

- Le navigateur de l'utilisateur est redirigé vers la page des ressources par l'URL de redirection Ariba.

- L'URL de redirection contient également le SPID.

- Étant donné que cette page de ressources est une ressource protégée, le service d'authentification d'entreprise SAML intercepte cette demande et invite à saisir le nom d'utilisateur et le mot de passe (ou d'autres méthodes d'identification) saisis par l'utilisateur et renvoyés au service d'authentification d'entreprise.

- Le service d'authentification SAML Corporate valide les identifiants par rapport au référentiel d'identifiants central.

- En cas de réussite :

- Le service d'authentification d'entreprise SAML définit un cookie de session d'identifiants dans le navigateur de l'utilisateur.

- Le service d'authentification Entreprise SAML récupère l'URL de retour Ariba en fonction du SPID.

- Le service d'authentification d'entreprise SAML prépare une réponse SAML signée et redirige le navigateur pour publier la réponse vers l'URL de retour Ariba.

- En cas d'échec :

- Le service d'authentification Entreprise SAML affiche une page d'échec d'authentification.

1.4 Authentification finale avec Ariba

- Le navigateur est redirigé vers la page comme indiqué dans l' URL de retour Ariba.

- Le serveur Web Ariba mappe la connexion à la session appropriée en fonction de l'ID de session dans le cookie du navigateur. La logique exécutée sur l'application Ariba traite le document de réponse SAML et vérifie la signature avec le certificat public du client.

- Sur une correspondance positive :

- L' ID du nom défini par l'utilisateur est la même personne que celle qui s'est authentifiée auprès du service d'authentification d'entreprise plus tôt dans ce processus d'authentification.

- Ariba récupère ensuite la page de destination de la session et place l'utilisateur sur la page. L'utilisateur peut continuer à utiliser Ariba en tant qu'utilisateur authentifié, lié par les privilèges d'accès associés à l'ID du nom authentifié.

- Sinon, une erreur s'affiche.

- Lors de la déconnexion, l'application Ariba se déconnecte de ses applications et peut accéder à l'URL de déconnexion fournie par le client.

- La session Web est configurée pour expirer au bout de 30 minutes de temps d'inactivité.

- L'étape « Authentification des utilisateurs avec authentification d'entreprise du Client » correspond à l'implémentation interne du client et sera décidée par son infrastructure de sécurité d'entreprise.

2 Exemple de configuration

Cet exemple illustre la configuration de l'authentification SAML avec la connexion unique Microsoft Azure AD.

L'étape "Configurer l'authentification d'entreprise Ariba Buyer" est une configuration courante dans Ariba Buyer. Les autres étapes pour différents serveurs de fournisseur d'identités SAML doivent se référer à la documentation des éditeurs de logiciels tiers respectifs.

2.1 Détails de l'échantillon

- URL SPID Ariba Buyer :

https://mycompany.com/Buyer/Main?realm=System&passwordAdapter=PasswordAdapter1

- URL de consommation de la réponse SAML Ariba :

https://mycompany.com/Buyer/Main/ad/samlAuth/SSOActions?awr=1&realm=System

2.2 Configuration de la connexion unique Azure AD

- Dans le portail Azure, choisissez d’ajouter une application « Application hors galerie ».

Dans cet exemple, le nom de l'application est "Ariba_Buyer". - Après la création, à partir de "Démarrage rapide", sélectionnez "Configurer Single Sign-On" et "Connexion basée sur SAML".

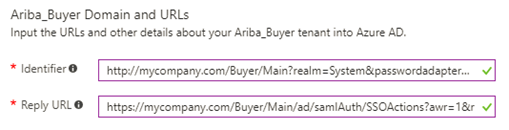

Sur la page Authentification unique, indiquez les valeurs suivantes :

L'identifiant doit être l'« URL SPID Ariba Buyer ».

L'URL de réponse doit être l'« URL d'utilisation de la réponse SAML Ariba ».

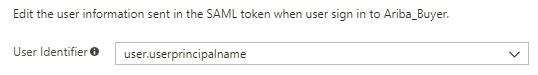

Sélectionnez l' identifiant utilisateur. Cet identifiant utilisateur sera envoyé comme "ID de nom" dans la réponse SAML et sera utilisé comme ID utilisateur Ariba Buyer.

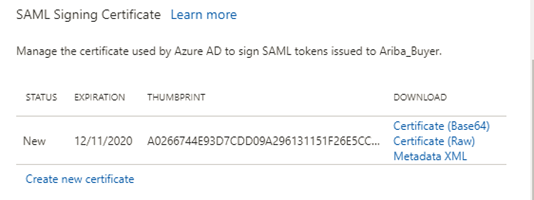

Téléchargez et conservez une copie locale du certificat (Base64). Ce certificat sera installé pour Ariba Buyer lors d'une étape ultérieure.

- Activez le nouveau certificat et sauvegardez la modification. Cela termine la configuration de la connexion unique Azure.

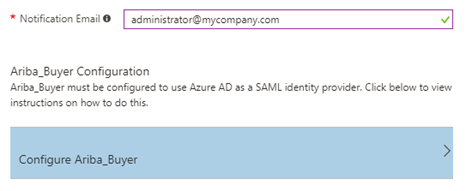

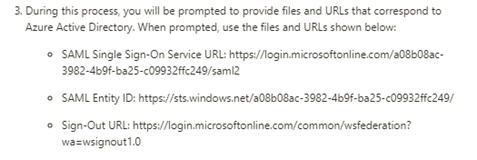

Ensuite, sur la même page, cliquez sur le lien « Configure Ariba_Buyer » (Configurer Ariba_Buyer). Il s’agit de l’instruction d’Azure pour configurer le fournisseur de services. Copiez les URL suivants à partir de cette instruction.

2.3 Configurer l'authentification d'entreprise Ariba Buyer

2.3.1 Activer l'authentification d'entreprise

Recherchez « Authentification d'entreprise » dans Administration du système > Profil du site.

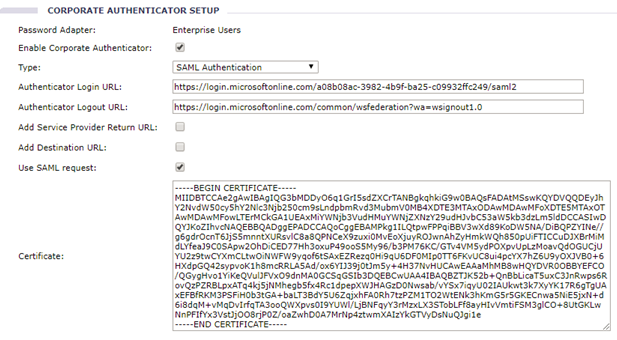

La figure suivante est fournie à titre d'information uniquement. Il présente les champs de saisie utilisés par Ariba pour activer le service.

- Cochez "Activer l'authentificateur d'entreprise" et sélectionnez "Authentification SAML".

- Il suit le protocole SAML 1.1 par défaut. Sélectionnez Utiliser la demande SAML pour activer le protocole SAML 2.0. Il publiera la demande SAML sur l'URL de connexion.

- Sélectionnez "Ajouter URL de retour de fournisseur de services" pour demander à Ariba de générer une URL de retour sous le nom de paramètre d'URL "ret". Le client peut utiliser cette URL pour publier sa réponse SAML.

- Copiez le contenu du certificat téléchargé depuis Azure AD.

- Sauvegardez la modification.

Cette étape prendra effet immédiatement.

Mais, avant de tester l’authentification SAML avec Azure AD, l’étape suivante doit encore être appliquée.

2.3.2 Ajouter une clé privée Ariba

Avant de passer à l'étape suivante, vous devez obtenir une paire de clés RSA et importer la paire de clés RSA dans un keystore Java (fichier *.jks).

La clé privée Ariba sera utilisée pour signer la demande SAML.

- Copiez le fichier JKS à l'emplacement suivant : dossier <installer_acheteur>/Server/etc/certs.

- Ajoutez ou modifiez "System.Authentication.Keystores.AribaPrivateKeystore" à partir de la table Parameters.table pour qu'elle contienne le contenu affiché en gras dans l'extrait de code suivant.

|

Authentification = { Identifiants = { MonIdentifiants = { Mot de passe = ""; Nom d'utilisateur = "";};} ; Keystores = { AribaPrivateKeystore = { Fichier = "etc/certs/<sample_key_store>.jks"; Clés = { Clé1 = { Alias = <pseudony_échantillon> ; KeyPassword = "<sample_key_pass>"; }; }; StorePassword = "<sample_store_pass>"; Type = jks ; }; }; }; |

- Redémarrez le serveur Ariba Buyer pour que la modification des paramètres prenne effet.

Informations supplémentaires

Après avoir installé WebLogic 11gR1 sur un nouvel ordinateur, assurez-vous que l'authentification SAML fonctionne avec le serveur d'applications WebLogic 11gR1. Vous devez effectuer les modifications manuelles suivantes pour vous assurer que l'authentification SAML fonctionne :

Pour garantir le bon fonctionnement de l'authentification SAML :

1 Arrêtez les serveurs.

2 Accédez au dossier des modules sous l'emplacement où WebLogic 11gR1 est installé (/opt/bea10mp36/modules/).

3 Localisez le fichier nommé com.bea.core.bea.opensaml2_1.0.0.0_6-2-0-0.jar.

4 Supprimez ce fichier jar ou renommez-le en com.bea.core.bea.opensaml2_1.0.0.0_6-2-0-0.jar.old pour vous assurer que ce fichier jar n'est pas chargé lors du démarrage des serveurs et charge plutôt le fichier jar correct.SAML présent dans le dossier /Server/Classes/. Ce fichier jar est utilisé par le système pour sélectionner la classe XMLConfigurator correcte afin de charger les données SAML appropriées.

5 Redémarrez les serveurs.

On-Premise > On-Premise - Ariba Buyer