|

| ||||||||

Problema

¿Cómo configurar la autenticación SAML para Ariba Buyer On-Premise?

Solución

Autenticación SAML para Ariba Buyer On-Premise

Este documento proporciona ejemplos de cómo se puede implementar la autenticación SAML y pretende ilustrar los procesos y conceptos detrás de ella. Existen varias soluciones de proveedor de identidades SAML ("IdP" en lo sucesivo) que ofrecen proveedores externos. La responsabilidad de la implementación de cualquier IdP SAML por parte del cliente recae en el cliente.

1 Flujo de protocolo de vinculación SAML HTTP POST

1.1 Requisitos previos

Para que un cliente tenga acceso a Ariba, se aplican los siguientes requisitos previos:

- El usuario debe tener una cuenta creada en Ariba Buyer en la que el ID de usuario de Ariba sea idéntico al ID de cuenta de empresa del usuario como se especifica en el ID de nombre de respuesta SAML.

- El navegador del usuario permite cookies y JavaScript.

- El cliente proporciona a Ariba un certificado público válido, una URL de página de retransmisión de inicio de sesión corporativa y una URL de cierre de sesión.

1.2 Conexión inicial con Ariba

- Un usuario accede a la URL de Ariba Sourcing o Ariba Buyer. Puede ser la página de inicio o una URL profunda que un usuario ha marcado o recibido en un correo electrónico.

- Ariba busca el método de autenticación aplicable, que en este caso será la autenticación corporativa SAML.

- Ariba crea una sesión web, establece la cookie de ID de sesión en el navegador del usuario y guarda la ubicación de la URL de destino final en la sesión.

En lugar de mostrar una página de inicio de sesión de Ariba, el navegador del usuario se redirige a la página de recursos protegidos por el cliente. La URL de redireccionamiento incluirá opcionalmente el ID de proveedor de servicios (SPID), este parámetro puede ayudar al cliente a identificar el proveedor de servicios y dónde debe publicar la respuesta SAML después de la autenticación si aloja una URL de IdP SAML genérica.

1.3 Autenticación de usuario con autenticación corporativa del cliente

- El navegador del usuario se redirige a la página de recursos mediante la URL de redireccionamiento de Ariba.

- La URL de redireccionamiento también contiene el SPID.

- Dado que esta página de recursos es un recurso protegido, el servicio de autenticación corporativa SAML intercepta esta solicitud y solicita el nombre de usuario y la contraseña (u otros métodos de credenciales) introducidos por el usuario y devueltos al servicio de autenticación corporativa.

- El servicio de autenticación corporativa SAML valida la credencial frente al repositorio central de credenciales.

- En caso de éxito:

- El servicio de autenticación corporativa SAML establece una cookie de sesión de credenciales en el navegador del usuario

- El servicio de autenticación corporativa SAML recupera la URL de devolución de Ariba basada en SPID

- El servicio de autenticación corporativa SAML prepara una respuesta SAML firmada y redirige el navegador para publicar la respuesta a la URL de devolución de Ariba.

- En caso de error:

- El servicio de autenticación corporativa SAML muestra una página de error de autenticación.

1.4 Autenticación final con Ariba

- El navegador se redirige a la página como se especifica en la URL de devolución de Ariba.

- El servidor web de Ariba asigna la conexión a la sesión correcta en función del ID de sesión en la cookie del navegador. La lógica que se ejecuta en la aplicación Ariba procesa el documento Respuesta SAML y verifica la firma con el certificado público del cliente.

- En una coincidencia positiva:

- El NameID definido por el usuario es la misma persona que se autenticó en el servicio de autenticación corporativa anteriormente en este proceso de autenticación.

- A continuación, Ariba recupera la página de destino de la sesión y dirige al usuario a la página. El usuario puede seguir utilizando Ariba como usuario autenticado, vinculado por los privilegios de acceso asociados con el ID de nombre autenticado.

- De lo contrario, se visualiza un error.

- Al cerrar la sesión, la aplicación Ariba cerrará la sesión de sus aplicaciones y podrá acceder a la URL de cierre de sesión proporcionada por el cliente.

- La sesión web está configurada para caducar después de 30 minutos de inactividad.

- El paso "Autenticación de usuarios con autenticación corporativa del cliente" es la implementación interna del cliente y lo decidirá su infraestructura de seguridad corporativa.

2 Muestra de configuración

Este ejemplo muestra la configuración de autenticación SAML con el inicio de sesión único de Microsoft Azure AD.

El paso "Configuración de la autenticación corporativa de Ariba Buyer" es una configuración común en Ariba Buyer. Otros pasos para diferentes servidores IdP SAML deben consultar la documentación de los respectivos proveedores de software externos.

2.1 Detalles de muestra

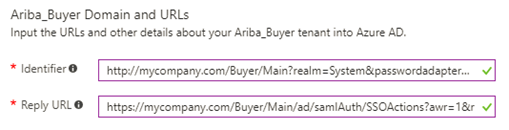

- URL de SPID de Ariba Buyer:

https://mycompany.com/Buyer/Main?realm=System&passwordapter=PasswordAdapter1

- URL de consumo de respuesta SAML de Ariba:

https://mycompany.com/Buyer/Main/ad/samlAuth/SSOActions?awr=1&realm=Sistema

2.2 Configuración del inicio de sesión único de Azure AD

- En el portal de Azure, seleccione añadir una aplicación que no sea de galería.

En este ejemplo, el nombre de la aplicación es ‘Ariba_Buyer’. - Después de la creación, desde "Inicio rápido", seleccione "Configurar inicio de sesión único" e "Inicio de sesión basado en SAML"

En la página Inicio de sesión único, proporcione los siguientes valores:

El identificador debe ser la "URL de SPID de Ariba Buyer".

La URL de respuesta debe ser la "URL de consumo de respuesta SAML de Ariba".

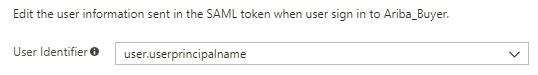

Seleccione el Identificador de usuario (User Identifier). Este identificador de usuario se enviará como "ID de nombre" en la respuesta SAML y se utilizará como ID de usuario de Ariba Buyer.

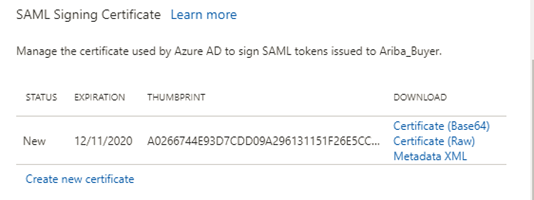

Descargue y conserve una copia local del “Certificado(Base64)”. Este certificado se instalará en Ariba Buyer en un paso posterior.

- Active el nuevo certificado y guarde la modificación. Esto completa la configuración del inicio de sesión único de Azure.

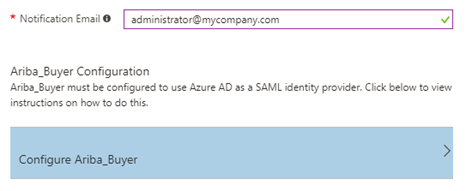

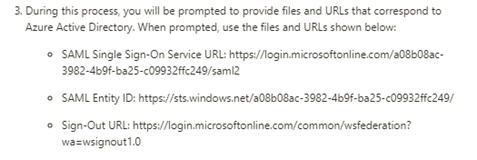

Luego, en la misma página, haga clic en el enlace "Configurar Ariba_Buyer". Esta es la instrucción de Azure para configurar el proveedor de servicios. Copie las siguientes URL de esta instrucción.

2.3 Configuración de la autenticación corporativa del comprador de Ariba

2.3.1 Habilitar autenticación corporativa

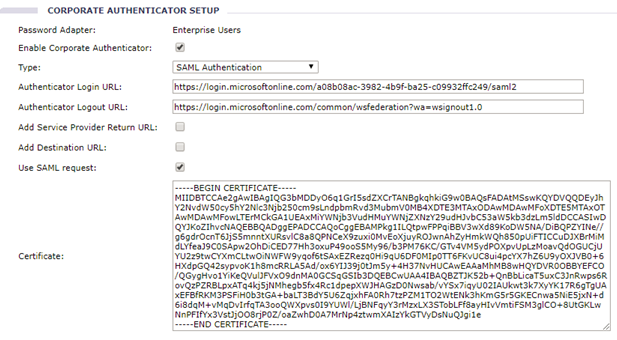

Busque "Autenticación corporativa" en Administración central > Perfil del sitio.

La siguiente figura es solo para fines informativos. Demuestra los campos de entrada que Ariba utiliza para activar el servicio.

- Marque "Habilitar autenticador corporativo" y seleccione "Autenticación SAML".

- Sigue el protocolo SAML 1.1 por defecto. Seleccione Usar solicitud SAML para habilitar el protocolo SAML 2.0. Publicará la solicitud SAML en la URL de inicio de sesión.

- Seleccione "Agregar URL de devolución de proveedor de servicios" para pedir a Ariba que genere una URL de retorno en el nombre del parámetro de URL "ret". El cliente puede utilizar esta URL para publicar su respuesta SAML.

- Copie el contenido del certificado descargado de Azure AD.

- Guarde la modificación.

Este paso surtirá efecto inmediatamente.

Sin embargo, antes de probar la autenticación SAML con Azure AD, aún se debe aplicar el siguiente paso.

2.3.2 Agregar clave privada de Ariba

Antes de continuar con el siguiente paso, debe obtener un par de claves RSA e importar el par de claves RSA a un almacén de claves Java (archivo *.jks).

La clave privada de Ariba se utilizará para firmar la solicitud SAML.

- Copie el archivo JKS en la ubicación: <buyer_install>/Server/etc/certs folder.

- Agregue o modifique "System.Authentication.Keystores.AribaPrivateKeystore" de la tabla Parameters.para que contenga el contenido que se muestra en negrita en el siguiente fragmento de código.

|

Autenticación = { Credenciales = { MiCredenciales = { Contraseña = ""; Nombre de usuario = "";};}; Almacenes de claves = { AribaPrivateKeystore = { Archivo = "etc/certs/<sample_key_store>.jks"; Claves = { Clave1 = { Alias = <nombre_alias>; KeyPassword = "<paso_clave_muestra>"; }; }; StorePassword = "<sample_store_pass>"; Tipo = jks; }; }; }; |

- Reinicie el servidor de Ariba Buyer para que el cambio de parámetro surta efecto.

Información adicional

Después de instalar WebLogic 11gR1 en un equipo nuevo, asegúrese de que la autenticación SAML funciona con el servidor de aplicaciones WebLogic 11gR1. Debe realizar las siguientes modificaciones manuales para garantizar que la autenticación SAML funciona:

Para garantizar que la autenticación SAML funciona:

1 Detenga los servidores.

2 Vaya a la carpeta de módulos en la ubicación donde está instalado WebLogic 11gR1 (/opt/bea10mp36/módulos/).

3 Localice el archivo llamado com.bea.core.bea.opensaml2_1.0.0.0_6-2-0-0.jar.

4 Elimine este archivo jar o cámbiele el nombre por com.bea.core.bea.opensaml2_1.0.0.0_6-2-0-0.jar.old, para asegurarse de que este archivo jar no se cargue al iniciar los servidores y, en su lugar, cargue el archivo jar correct.SAML presente en la carpeta /Server/Classes/. El sistema utiliza este archivo jar para seleccionar la clase correcta de XMLConfigurator para cargar los datos SAML adecuados.

5 Reinicie los servidores.

On-Premise > On-Premise - Ariba Buyer