|

| ||||||||

Problem

Konfigurieren der SAML-Authentifizierung für Ariba Buyer On-Premise

Lösung

SAML-Authentifizierung für Ariba Buyer On-Premise

Dieses Dokument enthält Beispiele dafür, wie die SAML-Authentifizierung implementiert werden kann, und soll die zugrunde liegenden Prozesse und Konzepte veranschaulichen. Es gibt mehrere Lösungen für SAML-Identity-Provider (im Folgenden „IdP“), die von Drittanbietern angeboten werden. Die Verantwortung für die Implementierung eines beliebigen SAML-IdP auf Kundenseite liegt beim Kunden.

1 SAML HTTP POST Binding Protocol Flow

1.1 Voraussetzungen

Damit ein Kunde Zugriff auf Ariba hat, gelten folgende Voraussetzungen:

- Der Benutzer muss über ein in Ariba Buyer erstelltes Konto verfügen, bei dem die Ariba-Benutzer-ID mit der Unternehmenskonto-ID des Benutzers identisch ist, wie in der Namens-ID der SAML-Antwort angegeben.

- Der Browser des Nutzers erlaubt Cookies und JavaScript.

- Der Kunde stellt Ariba ein gültiges öffentliches Zertifikat, eine URL für die Relay-Seite für die Unternehmensanmeldung und eine Abmelde-URL zur Verfügung.

1.2 Erstverbindung mit Ariba

- Ein Benutzer greift auf die Ariba-Sourcing- oder Ariba-Buyer-URL zu. Dies kann die Startseite oder eine tiefe URL sein, die ein Benutzer mit einem Lesezeichen versehen hat oder die er in einer E-Mail erhalten hat.

- Ariba sucht die entsprechende Authentifizierungsmethode, in diesem Fall SAML-Unternehmensauthentifizierung.

- Ariba erstellt eine Websitzung, setzt das Session-ID-Cookie im Browser des Benutzers und speichert den Speicherort der endgültigen Ziel-URL in der Sitzung.

Anstatt eine Ariba-Anmeldeseite anzuzeigen, wird der Browser des Benutzers zur vom Kunden geschützten Ressourcenseite umgeleitet. Die Umleitungs-URL enthält optional die Serviceanbieter-ID (SPID). Dieser Parameter kann dem Kunden dabei helfen, den Service-Provider zu identifizieren, und wo er die SAML-Antwort nach der Authentifizierung senden soll, wenn er eine generische SAML-IdP-URL hostet.

1.3 Benutzerauthentifizierung mit Unternehmensauthentifizierung des Kunden

- Der Browser des Benutzers wird über die Ariba-Umleitungs-URL zur Ressourcenseite umgeleitet.

- Die Redirect-URL enthält auch die SPID.

- Da es sich bei dieser Ressourcenseite um eine geschützte Ressource handelt, fängt der SAML-Unternehmensauthentifizierungsservice diese Anforderung ab und fordert zur Eingabe von Benutzername und Kennwort (oder anderen Credential-Methoden) auf, die vom Benutzer eingegeben und an den Unternehmensauthentifizierungsservice zurückgegeben werden.

- Der SAML Corporate Authentication Service validiert die Anmeldeinformationen anhand des zentralen Credential-Repositorys.

- Bei Erfolg:

- Der SAML-Unternehmensauthentifizierungsservice setzt ein Credential-Session-Cookie im Browser des Benutzers.

- Der SAML-Unternehmensauthentifizierungsservice ruft die Ariba-Rückgabe-URL basierend auf der SPID ab.

- Der SAML-Unternehmensauthentifizierungsservice bereitet eine signierte SAML-Antwort vor und leitet den Browser um, die Antwort an die Ariba-Rückgabe-URL zu senden.

- Bei Fehler:

- Der SAML-Unternehmensauthentifizierungsservice zeigt eine Authentifizierungsfehlerseite an.

1.4 Endgültige Authentifizierung mit Ariba

- Der Browser wird zu der Seite umgeleitet, die in der Ariba-Rückgabe-URL angegeben ist.

- Der Ariba-Webserver ordnet die Verbindung der richtigen Sitzung basierend auf der Sitzungs-ID im Browser-Cookie zu. Die in der Ariba-Anwendung ausgeführte Logik verarbeitet das SAML-Antwortdokument und verifiziert die Signatur mit dem öffentlichen Zertifikat des Kunden.

- Bei einer positiven Übereinstimmung:

- Die benutzerdefinierte NameID ist dieselbe Person, die sich zuvor in diesem Authentifizierungsprozess beim Unternehmensauthentifizierungsservice authentifiziert hat.

- Ariba ruft dann die Zielseite aus der Sitzung ab und landet den Benutzer auf der Seite. Der Benutzer kann Ariba weiterhin als authentifizierten Benutzer verwenden, der an die Zugriffsberechtigungen gebunden ist, die mit der authentifizierten Namens-ID verknüpft sind.

- Andernfalls wird ein Fehler angezeigt.

- Bei der Abmeldung meldet sich die Ariba-Anwendung von ihren Anwendungen ab und kann auf der vom Kunden bereitgestellten Abmelde-URL landen.

- Die Web-Sitzung ist so konfiguriert, dass sie nach 30 Minuten Leerlaufzeit abgelaufen ist.

- Der Schritt „Benutzerauthentifizierung mit Unternehmensauthentifizierung des Auftraggebers“ ist die interne Implementierung des Kunden und wird durch seine Unternehmenssicherheitsinfrastruktur festgelegt.

2 Konfigurationsbeispiel

Dieses Beispiel zeigt die SAML-Authentifizierungskonfiguration mit Microsoft Azure AD Single Sign-On.

Der Schritt „Konfigurieren der Ariba-Buyer-Unternehmensauthentifizierung“ ist eine allgemeine Konfiguration in Ariba Buyer. Weitere Schritte für verschiedene SAML-IdP-Server sollten sich auf die Dokumentation der jeweiligen Drittanbieter-Softwareanbieter beziehen.

2.1 Beispieldetails

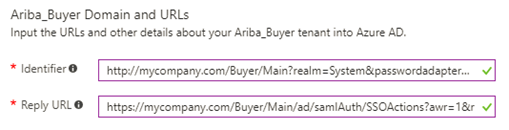

- Ariba-Buyer-SPID-URL:

https://mycompany.com/Buyer/Main?realm=System&passwordadapter=PasswordAdapter1

- Ariba-SAML-Antwort-Consumption-URL:

https://mycompany.com/Buyer/Main/ad/samlAuth/SSOActions?awr=1&realm=System

2.2 Azure-AD-Single-Sign-On konfigurieren

- Wählen Sie im Azure-Portal, um eine Anwendung ohne Galerie hinzuzufügen.

In diesem Beispiel lautet der Anwendungsname „Ariba_Buyer“. - Wählen Sie nach dem Anlegen unter „Schnellstart“ die Optionen „Single Sign-On konfigurieren“ und „SAML-basierte Anmeldung“.

Geben Sie auf der Seite Single Sign-On die folgenden Werte ein:

Der Identifikator sollte die „Ariba-Buyer-SPID-URL“ sein.

Die Antwort-URL sollte die „Ariba-SAML-Antwort-Consumption-URL“ sein.

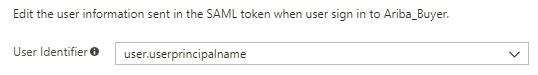

Wählen Sie die Benutzerkennung. Diese Benutzerkennung wird als „Namens-ID“ in der SAML-Antwort gesendet und als Ariba-Buyer-Benutzer-ID verwendet.

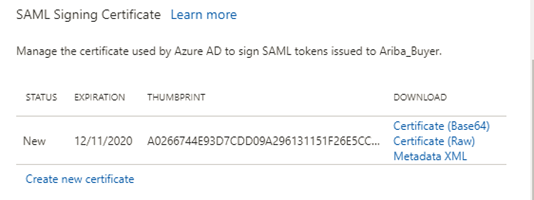

Laden Sie eine lokale Kopie des Zertifikats (Base64) herunter, und behalten Sie sie bei. Dieses Zertifikat wird in einem späteren Schritt in Ariba Buyer installiert.

- Setzen Sie das neue Zertifikat auf aktiv, und sichern Sie die Änderung. Damit ist die Azure-Single-Sign-On-Einrichtung abgeschlossen.

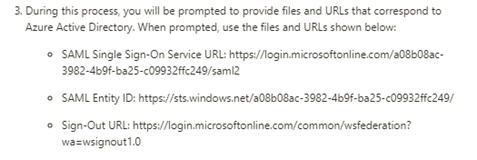

Klicken Sie dann auf derselben Seite auf den Link „Ariba_Buyer konfigurieren“. Dies ist die Anweisung von Azure, den Service-Provider zu konfigurieren. Kopieren Sie die folgenden URLs aus dieser Anleitung.

2.3 Konfigurieren der Ariba-Buyer-Unternehmensauthentifizierung

2.3.1 Unternehmensauthentifizierung aktivieren

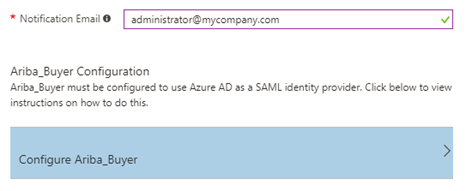

Suchen Sie „Unternehmensauthentifizierung“ unter Ariba Administrator > Site-Profil.

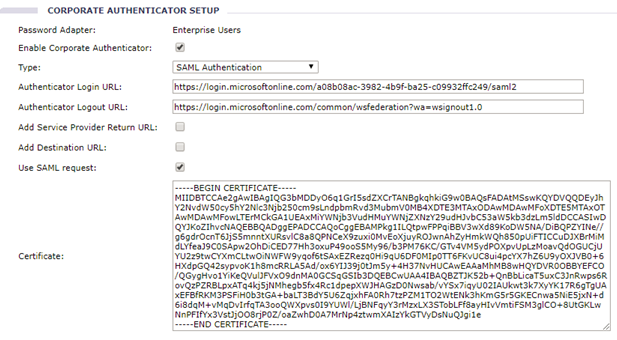

Die folgende Abbildung dient nur zu Informationszwecken. Sie zeigt die Eingabefelder, die Ariba verwendet, um den Service zu aktivieren.

- Markieren Sie "Corporate Authenticator aktivieren", und wählen Sie "SAML-Authentifizierung".

- Er folgt standardmäßig dem SAML-1.1-Protokoll. Wählen Sie SAML-Anforderung verwenden, um das SAML-2.0-Protokoll zu aktivieren. Die SAML-Anforderung wird an die Anmelde-URL gesendet.

- Wählen Sie „Rückgabe-URL des Serviceanbieters hinzufügen“, um Ariba aufzufordern, eine Rückgabe-URL im URL-Parameternamen „ret“ zu generieren. Der Kunde kann diese URL verwenden, um seine SAML-Antwort zu senden.

- Kopieren Sie den Inhalt des von Azure AD heruntergeladenen Zertifikats.

- Sichern Sie die Änderung.

Dieser Schritt wird sofort wirksam.

Vor dem Testen der SAML-Authentifizierung mit Azure AD muss der nächste Schritt jedoch noch ausgeführt werden.

2.3.2 Privaten Ariba-Schlüssel hinzufügen

Bevor Sie mit dem folgenden Schritt fortfahren, sollten Sie ein RSA-Schlüsselpaar abrufen und das RSA-Schlüsselpaar in einen Java-Keystore (*.jks-Datei) importieren.

Der private Ariba-Schlüssel wird zum Signieren der SAML-Anforderung verwendet.

- Kopieren Sie die JKS-Datei in den folgenden Speicherort: <buyer_install>/Server/etc/certs.

- Fügen Sie den 'System.Authentication.Keystores.AribaPrivateKeystore' aus der Parameters.table hinzu, oder ändern Sie ihn, damit er den im folgenden Code-Snippet fett dargestellten Inhalt enthält.

|

Authentifizierung = { Credentials = { MyCredentials = { Password = ""; Username = "";};}; Keystores = { AribaPrivateKeystore = { Datei = "etc/certs/<sample_key_store>.jks"; Schlüssel = { Schlüssel1 = { Alias = <Beispielalias>; KeyPassword = "<sample_key_pass>"; }; }; StorePassword = "<sample_store_pass>"; Typ = jks; }; }; }; |

- Starten Sie den Ariba-Buyer-Server neu, damit die Parameteränderung wirksam wird.

Zusätzliche Informationen

Stellen Sie nach der Installation von WebLogic 11gR1 auf einem neuen Rechner sicher, dass die SAML-Authentifizierung mit dem WebLogic 11gR1 Application Server funktioniert. Sie müssen die folgenden manuellen Änderungen vornehmen, um sicherzustellen, dass die SAML-Authentifizierung funktioniert:

So stellen Sie sicher, dass die SAML-Authentifizierung funktioniert:

1 Stoppen Sie die Server.

2. Navigieren Sie zum Modulordner unter dem Speicherort, an dem WebLogic 11gR1 installiert ist (/opt/bea10mp36/modules/).

3. Suchen Sie die Datei com.bea.core.bea.opensaml2_1.0.0.0_6-2-0-0.jar.

4 Löschen Sie diese JAR-Datei, oder benennen Sie sie in com.bea.core.bea.opensaml2_1.0.0.0_6-2-0-0.jar.old um, um sicherzustellen, dass diese JAR-Datei beim Starten der Server nicht geladen wird und stattdessen die korrekte SAML-JAR-Datei im Ordner /Server/Classes/ lädt. Diese JAR-Datei wird vom System verwendet, um die korrekte XMLConfigurator-Klasse zum Laden der richtigen SAML-Daten abzurufen.

5 Starten Sie die Server neu.

On-Premise > On-Premise - Ariba Buyer