|

| ||||||||

O cliente deseja usar um certificado em vez de um segredo compartilhado para autenticar a ferramenta de transferência de dados (TDT) do kit de ferramentas de integração (ITK) com os aplicativos da Ariba.

Existem dois tipos de segurança de ITK:

- Autenticação compartilhada baseada em secretariado

- Autenticação baseada em certificado digital

A autenticação baseada em certificado digital é fornecida porque o modo de segredo compartilhado de autenticação não é considerado seguro o suficiente para cumprir as rigorosas regulamentações de segurança de dados impostas por determinados países. Essas regulamentações se relacionam, especialmente, a dados do usuário e do fornecedor. Além disso, determinados setores industriais e organizações do governo exigem um limite alto para privacidade e segurança de dados.

Para garantir um intercâmbio de dados completamente seguro entre as soluções Ariba On-Demand e o ITK da Ariba, a Ariba fornece autenticação baseada em certificado digital. Em soluções Ariba Spend Management, configuradas para autenticação baseada em certificado digital, um certificado autentica solicitações de upload e download do ITK da Ariba.

As instruções sobre como configurar o aplicativo Ariba para autenticação baseada em certificado digital são exibidas na versão atual do Guia do Kit de ferramentas de integração de soluções Ariba On Demand.

No lado dos clientes, o arquivo de parâmetros/opções TDT precisa ter o caminho para o keystore que contém as chaves pública e privada para o certificado.

As instruções para configurar uma keystore e o arquivo de parâmetros/opções de TDT são as seguintes:

O arquivo de parâmetros/opções tem um exemplo do caminho da keystore. O keystore precisa conter as chaves públicas/privadas para o certificado.

: habilita o uso do certificado do cliente para autenticar o cliente no site remoto.

:: O keystore apontado por esta configuração deve conter o par de chaves públicas/privadas

:: para a autenticação. É necessário fornecer o conjunto correto de senhas para acessar o keystore.

::

:: definir clientKeystore=C:\cert\MyKeyStore.jks

:: definir clientKeystorePassword=storePass

:: definir clientKeyPassword=keyPass

- Para criar uma keystore em um computador executando o Microsoft® Windows, você pode usar os seguintes comandos. Existem variações nesse comando, no entanto, um exemplo segue. O comando java®, "Keytool" gera o keystore:

C:<Caminho para a pasta onde você deseja que o keystore resida>>keytool -genkey -alias <Name of the Keystore> -keyalg RSA -keystore <Name of the Keystore>.jks -keysize 2048 (isso é específico do usuário e também pode ser 1024)

Exemplo:

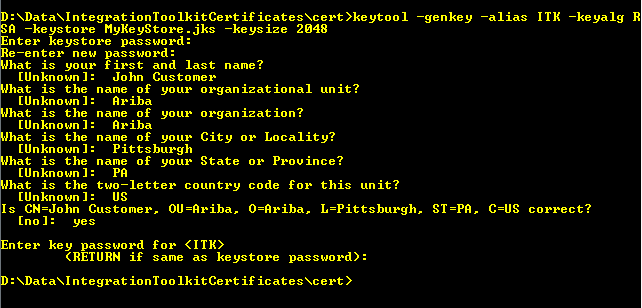

D:\Data\IntegrationToolkitCertificates\cert>keytool -genkey -alias ITK -keyalg RSA -keystore MyKeyStore.jks -keysize 2048

Digite a senha do keystore: <Digite uma senha para sua nova Keystore> (Este é o “storePass” definido no conjunto de parâmetros clientKeystorePassword= )

Reinsira a nova senha: <Digite novamente uma senha para sua nova keystore>

Qual é o seu nome e sobrenome?

[Desconhecido]: <Insira o nome que deseja associar a esta keystore>(John Customer)

Qual é o nome de sua unidade organizacional?

[Desconhecido]: <Insira o nome de sua unidade organizacional> (Ariba)

Qual é o nome da sua organização?

[Desconhecido]: <Insira o nome da sua organização> (Ariba)

Qual é o nome da sua cidade ou localidade?

[Desconhecido]: <Insira sua cidade ou localidade> (Pittsburgh)

Qual é o nome do seu Estado ou Província?

[Desconhecido]: <Insira seu estado ou província> (PA)

Qual é o código de país de duas letras para esta unidade?

[Desconhecido]: <Insira o código de país de duas letras para esta keystore> (EUA)

CN=JohnCustomer, OU=Ariba, O=Ariba, L=Pittsburgh, ST=PA, C=US corretos?

[não]: sim - Você vê o seguinte prompt. Você pode inserir uma nova senha ou mantê-la igual à senha do keystore. Se você inserir um, ele será inserido no arquivo de parâmetros/opções conforme definido clientKeyPassword=

Inserir senha de chave para <alias de keystore>

(DEVOLVER se for igual à senha da keystore):

Uma captura de tela dos comandos segue em um exemplo:

Os parâmetros no arquivo Parâmetro/Opções teriam o seguinte aspecto usando o exemplo atual:

definir clientKeystore=D:\Data\IntegrationToolkitCertificates\cert\MyKeyStore.jks

set clientKeystorePassword=ariba123

set clientKeyPassword=ariba123 - Comente os parâmetros do segredo compartilhado:

:: definir cryptionKeyPath=

:: definir integrationPasswordKeyPath= - Importe seu certificado de chaves públicas e privadas para sua keystore recém-criada.

Microsoft e Microsoft Windows são marcas ou marcas registradas da Microsoft Corporation ou de suas subsidiárias nos Estados Unidos e em outros países.

Oracle e Java são marcas comerciais ou marcas registradas da Oracle Corporation ou de suas subsidiárias nos Estados Unidos e em outros países.

Compras > Ariba Services Procurement

Compras centrais > Administração principal > Kit de ferramentas de integração (ITK)